Uno de los errores más preocupantes que pueden encontrar los visitantes de su sitio es una advertencia de seguridad. Con todos los ataques de fuerza bruta , el malware y los ataques de denegación de servicio, es de vital importancia que los usuarios de Internet naveguen y compren de forma segura. Si su sitio muestra la advertencia ERR_SSL_OBSOLETE_VERSION, los visitantes no podrán acceder a su sitio sin hacer clic en un enlace en el error que les indica que no deben regresar.

En esta publicación, discutiremos qué es la advertencia ERR_SSL_OBSOLETE_VERSION y qué pasos puede seguir para solucionarla. También le mostraremos cómo probar estas correcciones localmente en los dos servidores web más comunes : Apache y NGINX. Vamos a rockanrolear.

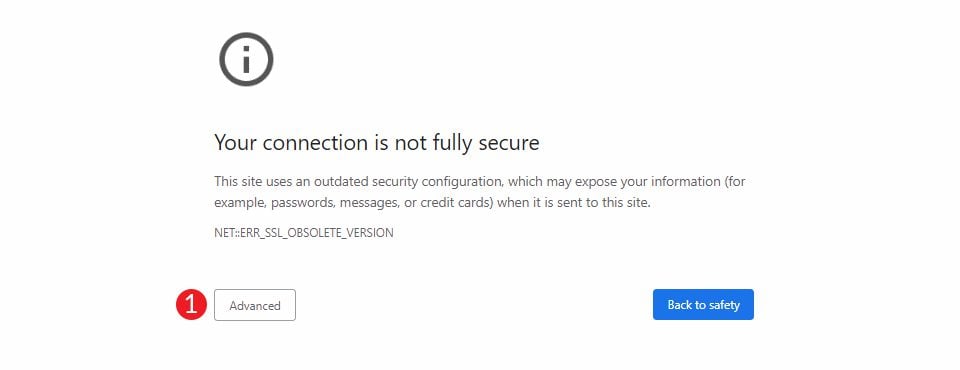

La advertencia ERR_SSL_OBSOLETE_VERSION es un mensaje de error que ven los visitantes de su sitio si su certificado de seguridad está utilizando una versión obsoleta, como TLS 1.0 o 1.1. A partir del lanzamiento de Chrome 72, esas versiones ya no eran compatibles.

¿Qué es TLS vs SSL?

Transport Layer Security (TLS) es un protocolo de seguridad de Internet que permite la autenticación y la entrega segura de contenido en Internet. Por ejemplo, hace que cosas como usar una tarjeta de crédito para compras o completar solicitudes de empleados con información confidencial en sitios web sean seguras.

Secure Socket Layers (SSL) es un método obsoleto para cifrar la conexión entre un cliente y un servidor que ha sido reemplazado por el nuevo método TLS. La diferencia entre TLS y SSL en estos días es solo una cuestión de terminología. La mayoría de las personas todavía usan el término SSL aunque TLS es el protocolo real que se usa.

¿Por qué debería preocuparse por TLS si tiene un SSL?

Como se mencionó anteriormente, su sitio técnicamente ya no usa SSL de todos modos. En términos generales, todos los certificados SSL son en realidad certificados TLS en estos días. La mayoría de los proveedores de alojamiento todavía usan el término certificado SSL debido a la notoriedad que aporta, pero usan TLS por sus ventajas de seguridad y velocidad.

Cómo la actualización de la versión TLS de su servidor puede corregir ERR_SSL_OBSOLETE_VERSION

En 2019, Google anunció que suspendería TLS 1.0 y 1.1 en Chrome debido a sus vulnerabilidades de seguridad. Desde el lanzamiento de TLS 1.3 en 2018 , Chrome requiere al menos la versión 1.2 para mostrar sitios web sin advertencia. Como resultado, todos los sitios web que utilizan versiones anteriores de TLS reciben un mensaje antiestético ERR_SSL_OBSOLETE_VERSION. El uso de versiones no compatibles de TLS es peligroso, no solo para su sitio web sino también para sus visitantes.

La mayoría de los navegadores principales ahora son compatibles con TLS 1.3 (IE excluido) y es el predeterminado para la seguridad de transporte para Google , Youtube y Netflix desde 2020, entre otros. TLS 1.3 no solo ofrece mayores niveles de seguridad, sino que también transfiere datos mucho más rápido. Por ejemplo, TLS 1.3 tarda la mitad del tiempo en transferir datos desde el navegador de su visitante a su servidor que TLS 1.2. Además, otros protocolos de Internet, como HTTPS, SMTP y POP3 (utilizados para correos electrónicos), ya utilizan versiones más nuevas de TLS. Incluso si no recibe una advertencia en su sitio, debe asegurarse de que su sitio esté ejecutando al menos la versión 1.2 de TLS. La seguridad de tu sitio web depende de ello.

Cómo arreglar ERR_SSL_OBSOLETE_VERSION en Chrome

Si ya está viendo este error en Chrome cuando intenta acceder a su sitio web, lo más probable es que su sitio esté ejecutando una versión TLS desactualizada. Solucionar este problema requerirá varios métodos que dependen en última instancia de su proveedor de alojamiento específico. Sin embargo, un excelente lugar para comenzar es verificar qué versión de TLS está ejecutando su sitio.

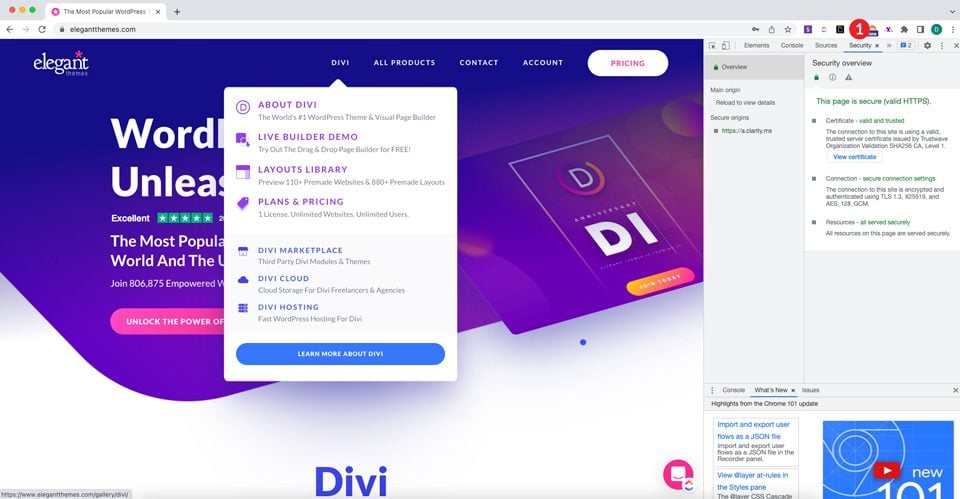

Cómo saber qué versión de TLS está ejecutando su sitio

Puede acceder a esta información en Chrome usando las herramientas de desarrollo y un atajo de teclado. Presione las teclas Comando+Opción+C (en Mac) o Control+Mayús+C (en Windows y Linux). A continuación, haga clic en la pestaña de seguridad . La pantalla aparecerá y revelará la versión de TLS que se ejecuta en su sitio.

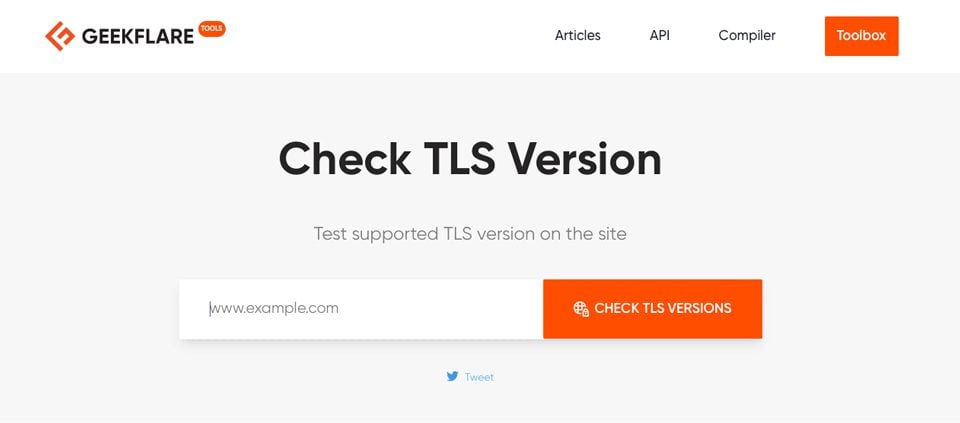

Cómo saber qué versión de TLS está ejecutando el servidor/host de su sitio web

Antes de ponerse en contacto con su proveedor de alojamiento o realizar cambios en los archivos de su proveedor de alojamiento web, es una buena idea verificar si su servidor de alojamiento es compatible con TLS 1.2 o 1.3. Puede lograr esto visitando el verificador TLS de Geekflare . Escriba la URL de su host y haga clic en enviar. Cuando aparezcan los resultados, desplácese hacia abajo hasta que vea los protocolos instalados. Busque TLS 1.2 y 1.3. Si son compatibles, verá que sí junto a cada uno.

Póngase en contacto o actualice su proveedor de alojamiento

Una vez que haya verificado que su sitio y/o servidor está ejecutando una versión de TLS desactualizada, la solución más simple para el error ERR_SSL_OBSOLETE_VERSION es comunicarse con su proveedor de alojamiento para determinar si su versión de TLS se puede actualizar. Cambiar de TLS 1.0 o 1.1 a TLS 1.2+ solucionaría su problema. Si esa no es una opción, es hora de comenzar a buscar un nuevo host para su sitio.

Realizamos pruebas en varios de los principales proveedores de alojamiento para probar la capacidad de su servidor para ejecutar TLS 1.3. Siteground , WP Engine, Pressable , Flywheel , Bluehost y Cloudways lo admiten. Por lo tanto, si aloja con alguno de estos proveedores, es probable que no vea el error ERR_SSL_OBSOLETE_VERSION. Sin embargo, debemos tener en cuenta que el hecho de que un proveedor de alojamiento admita la versión TLS más actual no significa que realmente la esté ejecutando. Algunos servidores web todavía usan 1.1 de forma predeterminada, lo cual no es bueno. Por eso es importante verificar qué versión está instalada actualmente en su sitio.

Prueba de una solución al error ERR_SSL_OBSOLETE_VERSION en un servidor local

Si desea verificar que la actualización de la versión TLS corregirá el error ERR_SSL_OBSOLETE_VERSION para su sitio web, siempre puede probarlo usando un servidor local.

Si está ejecutando WordPress, lo más probable es que su proveedor de alojamiento utilice servidores web Apache o NGINX . Para este tutorial, usaremos un servidor local y MAMP Pro para editar nuestros archivos SSLProtocol en Apache y NGINX para deshabilitar TLS 1.0 y 1.1. A continuación, habilitaremos la compatibilidad con TLS 1.2 y 1.3. Si está utilizando una máquina con Windows, puede seguirnos usando WAMP para realizar la misma tarea.

Nos gustaría reiterar que consulte con su host para confirmar que es compatible con TLS 1.2 o 1.3. Si realiza cambios en sus protocolos SSL sin el soporte adecuado, se romperá su certificado SSL.

Cómo actualizar la versión TSL en Apache usando Mamp Pro

Si está utilizando MAMP Pro para este tutorial, asumiremos que ya está familiarizado con cómo crear un sitio de WordPress e instalar un SSL. Si necesita alguna dirección sobre cómo hacer esto, consulte nuestra Guía definitiva de MAMP Pro para usuarios de WordPress .

Cómo deshabilitar TLS 1.0 y 1.1 en Apache

Para deshabilitar TLS 1.0 y 1.1 en Apache, deberá editar el archivo de configuración que contiene el protocolo SSL para su servidor web. Dependiendo de la plataforma que esté utilizando, este archivo podría estar ubicado en diferentes lugares.

En una ubicación predeterminada de Apache, es probable que se encuentre aquí:

/usr/local/apache2/conf/extra/httpd-ssl.conf

Si está ejecutando un servidor Ubuntu/Debian, es probable que el archivo se encuentre aquí:

/etc/apache2/mods-enabled/ssl.conf

Finalmente, si está ejecutando un servidor local en macOS a través de MAMP Pro (como nosotros), encontrará el archivo aquí:

/mamp/conf/apache/extra/httpd-ssl.conf

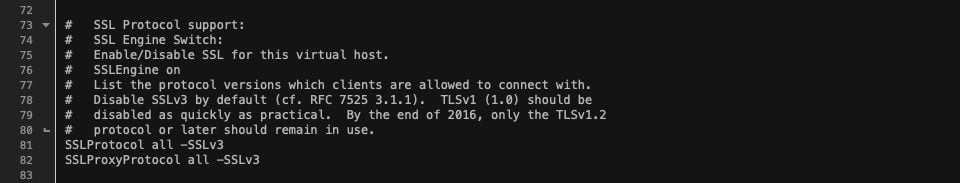

A continuación, busque la sección Soporte de protocolo SSL , que constará de unas pocas líneas de código. Esta es la configuración predeterminada de su archivo httpd-ssl.conf:

Para determinar qué protocolos están habilitados, mire las últimas dos líneas de código.

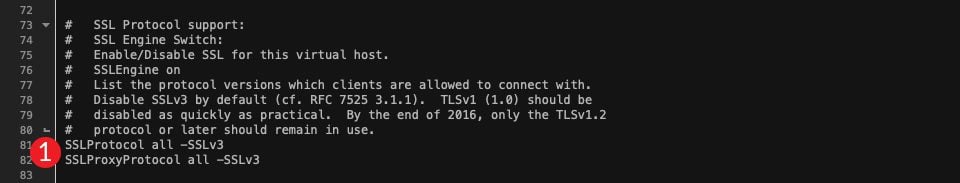

Tendremos que decirle a Apache que solo ejecute versiones de TLS 1.2 o superior. En este momento, todas las versiones están habilitadas. Para cambiar eso, cambiará SSLProtocol all -SSLv3 SSLProxyProtocol all -SSLv3 a lo siguiente:

|

01

|

SSLProtocol TLSv1.1 TLSv1.2 |

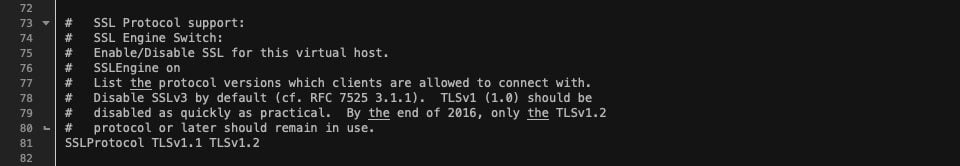

El archivo ahora debería verse así:

El último paso es reiniciar el servidor. Una vez que el servidor se reinicia, abre tu sitio web en una ventana de incógnito. La advertencia ERR_SSL_OBSOLETE_VERSION debería desaparecer. Abra su sitio y use las herramientas de desarrollo para ver su configuración de seguridad.

Cómo actualizar la versión TLS en NGINX usando Mamp Pro

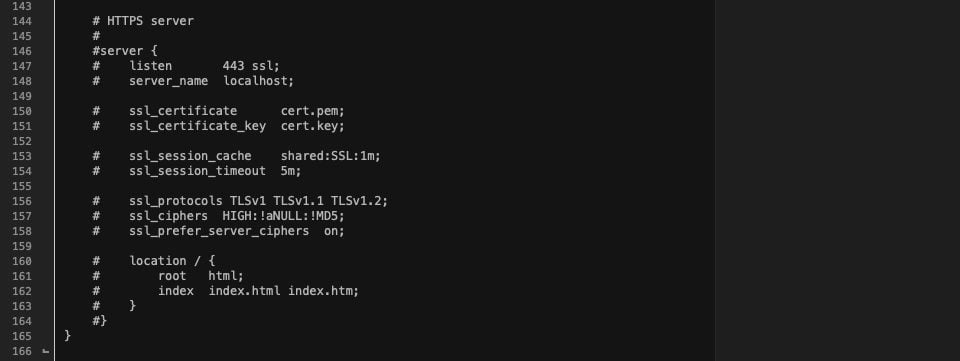

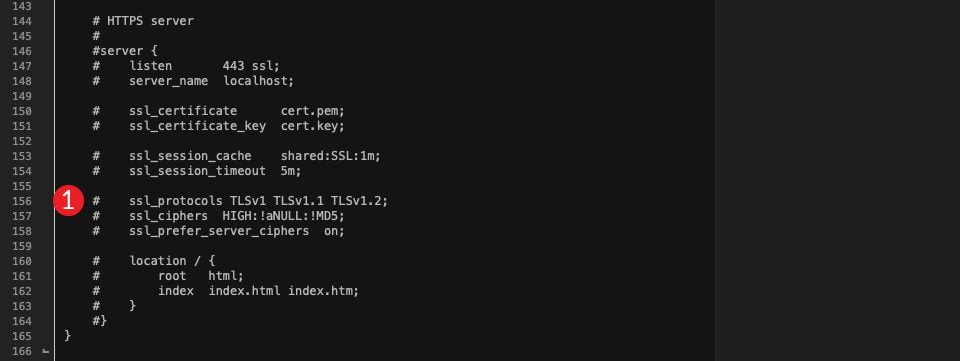

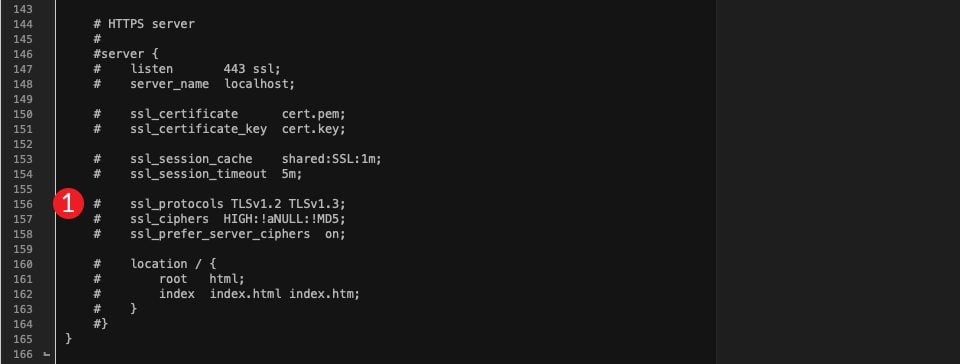

Para actualizar SSLProtocol en un servidor web NGINX , deberá ubicar los archivos de configuración de su sitio. También podría estar ubicado en el archivo de configuración principal de NGINX, como en MAMP Pro. Para editar el archivo usando MAMP, vaya a mamp/conf/nginx/nginx.conf . Abra el archivo con su editor de texto/HTML. Para este tutorial, estamos usando BBedit, pero cualquier editor servirá. Si no está siguiendo usando MAMP Pro, el archivo nginx.conf generalmente se encuentra en /etc/nginx/nginx.conf .

Desplácese hacia la parte inferior hasta que vea la línea que comienza con ssl_protocols . Si tiene todas las versiones de TLS habilitadas, su archivo se verá así:

Como puede ver, TLS 1.0, 1.1 y 1.2 están habilitados, pero no hay soporte para 1.3. Para cambiar eso, querrá cambiar ssl_protocols TLSv1 TLSv1.1 TLSv1.2; a lo siguiente:

|

01

|

ssl_protocols TLSv1.2 TLSv1.3; |

El archivo ahora debería verse así:

Su servidor ahora solo debería usar las versiones 1.2 y 1.3 de TLS. Para confirmar, reinicie su servidor y abra su sitio en Chrome. Verifique su configuración con las herramientas del inspector de desarrollo. Como se mencionó anteriormente, puede hacer esto presionando las teclas Comando + Opción + C (en Mac) o Control + Shift + C (en Windows y Linux), luego haciendo clic en la pestaña de seguridad .

Nos gustaría mencionar que los ajustes en su configuración predeterminada podrían ser sobrescritos por el bloque del servidor de un dominio individual. Si ha implementado nuestra solución y aún recibe la advertencia ERR_SSL_OBSOLETE_VERSION, esa podría ser la causa principal.

Envolviendo las cosas

Dado que los problemas de seguridad crecen a un ritmo acelerado, es importante mantener su sitio actualizado con las últimas versiones de TLS. Sabemos que los errores del navegador pueden ser una experiencia frustrante, especialmente si no sabe qué hacer para corregirlos. Puede confirmar el problema con herramientas como Chrome Dev Tools y GeekflareComprobador TLS de . Pero, desafortunadamente, la solución al problema es actualizar la versión de TLS, lo que solo se puede hacer a nivel de servidor. Entonces, lo mejor que puede hacer es ponerse en contacto con su host o, si es necesario, actualizar su proveedor de alojamiento para asegurarse de que sea compatible con las nuevas versiones de TLS. También podría ser útil probar versiones más nuevas de TLS en su sitio localmente en servidores web Apache y NGINX. Esto ayudará a garantizar que sus visitantes no se enfrenten a la desagradable advertencia ERR_SSL_OBSOLETE_VERSION cuando realice esos cambios en vivo.

¿Alguna vez te has encontrado con el error de advertencia ERR_SSL_OBSOLETE_VERSION en Chrome? Si es así, haz clic en la sección de comentarios a continuación.

Imagen destacada valeriya kozoriz, Funtap / shutterstock.com