Trabaja duro para hacer que su sitio sea increíble. Y con todo ese trabajo que realiza, lo último que quiere hacer es perder su sitio a manos de un hacker malicioso. Cuando se trata de piratas informáticos y WordPress, las vulnerabilidades de los complementos son una de las formas más fáciles para que los malos entren.

Debido a su popularidad, WordPress es un imán para los piratas informáticos. Según el Informe de tendencias de sitios web pirateados del primer trimestre de 2016 de Sucuri, el 78% de los sitios web pirateados con los que tratan ejecutaban WordPress. Y según una encuesta de WordFence , el 55,9% de los hacks de WordPress con puntos de entrada conocidos fueron el resultado de vulnerabilidades de complementos. Esto hace que los complementos sean, con mucho, el mayor contribuyente conocido a los sitios de WordPress pirateados.

En esta publicación, analizaré detenidamente algunos pasos proactivos que puede tomar para evitar que su sitio se vuelva vulnerable a las vulnerabilidades de los complementos.

Si nunca ha sido pirateado, puede preguntarse qué es lo que hace que los piratas informáticos se interesen tanto en su sitio de WordPress. Para mí, fue para que pudieran redirigir a mis visitantes a sitios farmacéuticos incompletos. Pero esa no es la única razón por la que podrían querer entrar.

Pero antes de llegar a esas otras razones, comencemos con algo para que se sienta un poco mejor. Probablemente no sea personal. La mayoría de los piratas informáticos simplemente buscan vulnerabilidades conocidas. Estos son típicamente crímenes de oportunidad, no pasionales.

Una vez que encuentran un objetivo vulnerable, atacan de varias maneras:

- Inyectar enlaces para impulsar artificialmente el SEO de sus sitios.

- Redirigir a sus visitantes a diferentes sitios. Los redireccionamientos desagradables no te afectan, por lo que es posible que nunca lo sepas hasta que veas desaparecer tus estadísticas.

- Instalar malware en las computadoras de sus visitantes.

- Robar los recursos de su servidor para correos electrónicos no deseados, ataques DDoS u otros propósitos nefastos.

Sin embargo, no tienes que ser una víctima. Apuntalar los complementos como vector de vulnerabilidad, así como implementar otros consejos básicos de seguridad de WordPress , puede protegerlo de la mayoría de estos ataques. Y puede mantener su sitio funcionando sin problemas.

Cómo mitigar problemas de seguridad con complementos

Si bien siempre es posible que algo se escape, seguir estas mejores prácticas de seguridad de complementos contribuirá en gran medida a mantener seguro su sitio de WordPress.

Use un complemento de seguridad de calidad

Hemos escrito mucho sobre los complementos de seguridad de WordPress , por lo que no insistiré demasiado en este punto. Pero el uso de un complemento de seguridad confiable puede proteger su sitio si un complemento vulnerable logra pasar desapercibido.

No lo use como su única línea de defensa. Pero como última línea de defensa. Es una necesidad absoluta.

Comprobar si un complemento tiene vulnerabilidades conocidas

Si está instalando algo popular como Akismet , puede omitir este paso con seguridad. Pero si está instalando un complemento con solo unos pocos miles de instalaciones activas, debe verificar si hay vulnerabilidades conocidas antes de dejar que se ejecute libremente en su servidor.

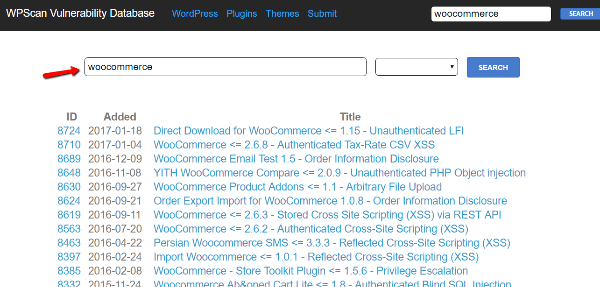

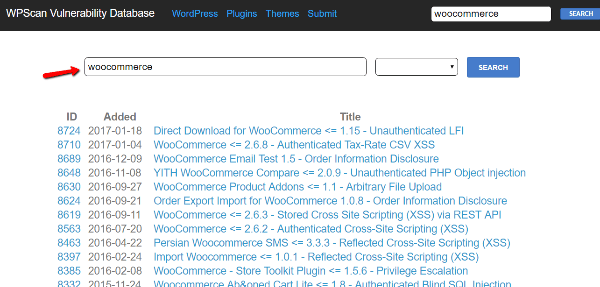

Para buscar vulnerabilidades conocidas, puede usar un sitio web llamado WPScan Vulnerability Database . Está dirigido por WPScan y patrocinado por Sucuri , que sabe un par de cosas sobre la seguridad de WordPress.

Puede filtrar los complementos alfabéticamente o buscar el complemento por nombre:

El sitio le dará tanto el exploit como la fecha en que se descubrió. También le dará el número de versión para la versión vulnerable. Si el complemento ha lanzado parches desde entonces, es posible que ya no tenga que preocuparse por la vulnerabilidad.

Asegúrese de mantener sus complementos actualizados…

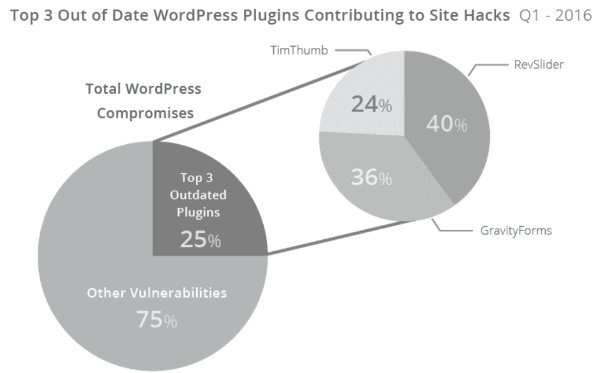

WordPress ha hecho que sea extremadamente simple actualizar los complementos. A pesar de eso, demasiadas personas dejan su núcleo, complementos y temas desactualizados. En el análisis de Sucuri , el 56 % de los sitios de WordPress pirateados que examinaron tenían un software desactualizado.

También en su análisis, encontraron que solo tres complementos desactualizados representaban un 25% masivo de todos los sitios de WordPress comprometidos que miraron. Si se pregunta, en el momento de su análisis, esos complementos eran Gravity Forms , RevSlider y TimThumb .

Imagen de Sucuri Informe de sitio web pirateado

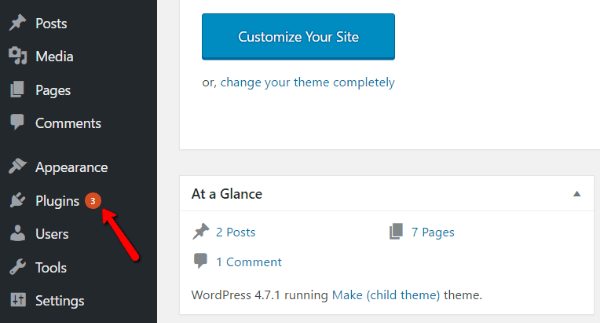

No seas esa persona cuyo sitio de WordPress es pirateado debido a complementos desactualizados. ¡Literalmente, todo lo que necesita hacer es buscar la notificación de actualización roja y hacer clic en un botón!

…Y asegúrese de que los desarrolladores también lo hagan

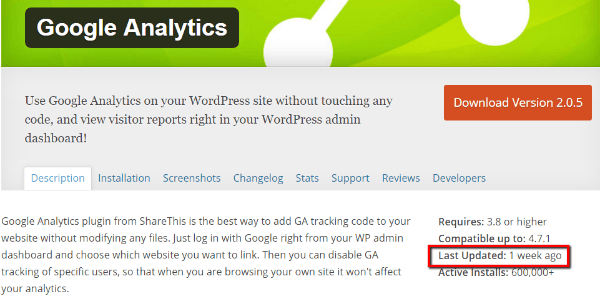

¡Sin embargo, se necesitan dos para bailar tango! Si los desarrolladores de un complemento no lo mantienen actualizado, tampoco puede mantenerlo actualizado. Entonces, cuando decida qué complementos usar en su sitio, intente buscar aquellos que reciben actualizaciones periódicas de los desarrolladores.

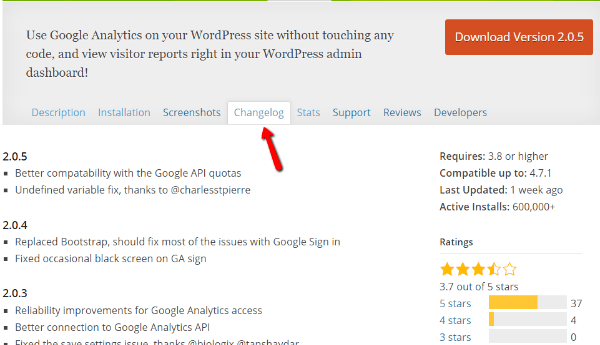

Por ejemplo, en el directorio de WordPress.org, puede saber rápidamente la última vez que se actualizó un complemento:

Pero eso no es lo único que debes mirar. Si va a la pestaña Registro de cambios, puede ver el historial completo de actualizaciones (aunque no con las fechas exactas). Si los desarrolladores constantemente lanzan actualizaciones para corregir errores, hay muchas más posibilidades de que estén disponibles para parchear cualquier vulnerabilidad potencial:

Manténgase al tanto de las nuevas vulnerabilidades

Estoy seguro de que eres una persona ocupada, así que no estoy tratando de agregar demasiado a tu plato. Pero dedicar un poco de tiempo cada dos semanas a ponerse al día con los últimos hallazgos de vulnerabilidades de complementos puede ayudarlo a asegurarse de que no está ejecutando un complemento explotable.

Ni siquiera requiere mucho tiempo: el sitio web que mencioné anteriormente, WPScan Vulnerability Database , también enumera todas las vulnerabilidades descubiertas recientemente:

Simplemente visítenos una o dos veces al mes y échele un vistazo rápido.

WP Tavern también suele publicar sobre nuevas vulnerabilidades en complementos populares de WordPress, lo que lo convierte en otro buen recurso para mantenerse actualizado.

Tenga cuidado con los complementos de terceros que no figuran en los directorios

Estar en la lista del directorio de complementos de WordPress.org o en otro directorio importante como Code Canyon no garantiza de ninguna manera que un complemento sea seguro. Pero al menos es una señal de que el complemento ha superado algunas comprobaciones básicas.

Por ejemplo, los humanos revisan cada complemento que se envía a WordPress.org. La gran mayoría son rechazados inicialmente, según Pippin Williamson en 2014 .

Y aunque siempre es posible que se escape una vulnerabilidad, este proceso de revisión le brinda muchas más posibilidades de encontrar un complemento seguro.

Dicho esto, existen complementos de terceros de buena reputación. Si un complemento proviene de un desarrollador de buena reputación (¡como Elegant Themes!), no pretendo alejarlo de su uso. Tenga mucho cuidado con los complementos de desarrolladores desconocidos que no figuran en los directorios populares.

Qué hacer si está utilizando un complemento con una vulnerabilidad

Si ocurre la desafortunada situación en la que se encuentra usando un complemento con una vulnerabilidad conocida, esto es lo que debe hacer:

Primero , busque actualizaciones. Los desarrolladores lanzarán rápidamente una solución si se trata de un complemento bien compatible. Actualice el complemento vulnerable tan pronto como aparezca la solución. Ni un minuto después.

En segundo lugar , si no hay actualizaciones y el desarrollador no parece responder al problema, deshabilite el complemento . Sé que no es fácil deshabilitar un complemento en el que confía, pero cuando la alternativa es abrir su sitio a vulnerabilidades, realmente no tiene otra opción.

A veces, es posible que pueda usar una cuenta de WordPress con permisos más bajos para patinar (por ejemplo, autor o editor). Por ejemplo, si la vulnerabilidad requiere una sesión de administrador, como una vulnerabilidad reciente de W3 Total Cache , el uso de una cuenta con privilegios más bajos puede evitar el problema. Pero este enfoque no solucionará todas las vulnerabilidades, por lo que el comprador debe tener cuidado.

Terminando

La peor pesadilla de todos los administradores de sitios web es ser pirateado. Pero con la ayuda de estas medidas proactivas de seguridad de complementos, combinadas con copias de seguridad periódicas y buenas prácticas generales de seguridad, puede fortalecer su sitio y reducir sus posibilidades de ser explotado.

Solo recuerda:

- Mantente actualizado

- Comprobar vulnerabilidades conocidas

- No instalar complementos sospechosos

¿Sitio alguna vez pirateado debido a un complemento explotable? ¿Qué medidas tomó para remediar la situación?

Imagen en miniatura del artículo de PROSTOR / shutterstock.com